flutter案例抓包-猿人学app

这是猿人学App第七题flutter案例

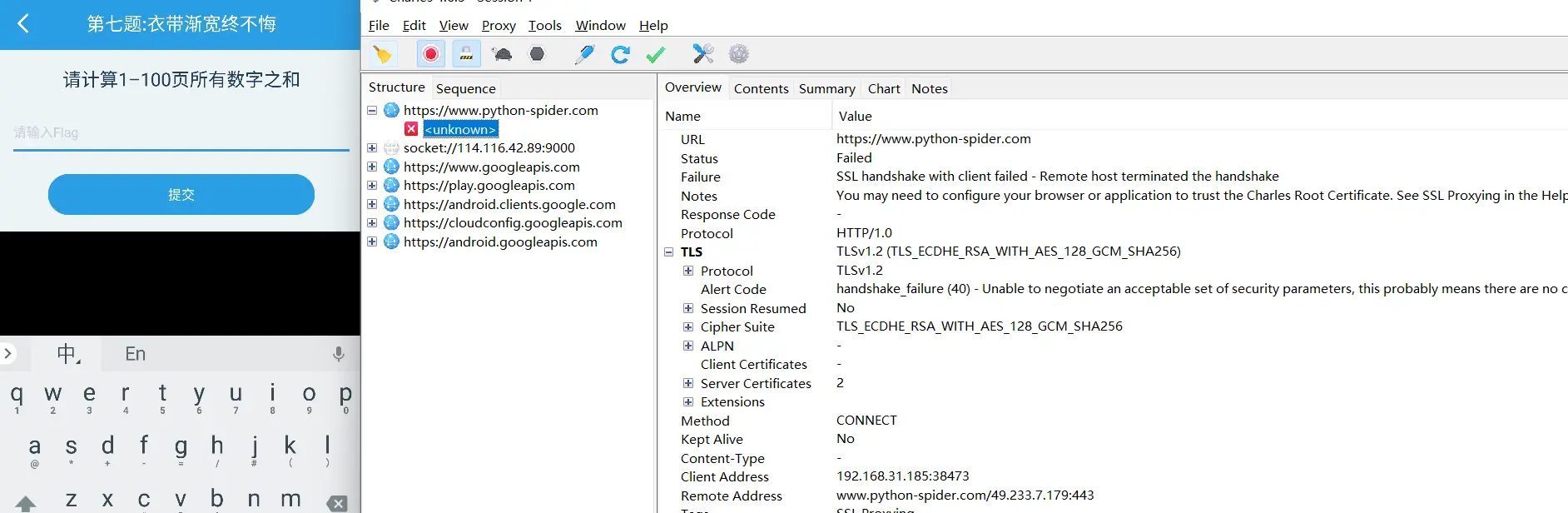

直接抓包看一下,直接抓不到。关闭抓包就正常

既然说了是flutter,可以参考这两篇文章

文章里面也说了Flutter是Google使用Dart语言开发的移动应用开发框架,由于Dart使用Mozilla的NSS库生成并编译自己的Keystore,导致我们就不能通过将代理CA添加到系统CA存储来绕过SSL验证。为了解决这个问题,就必需要研究libflutter.so。

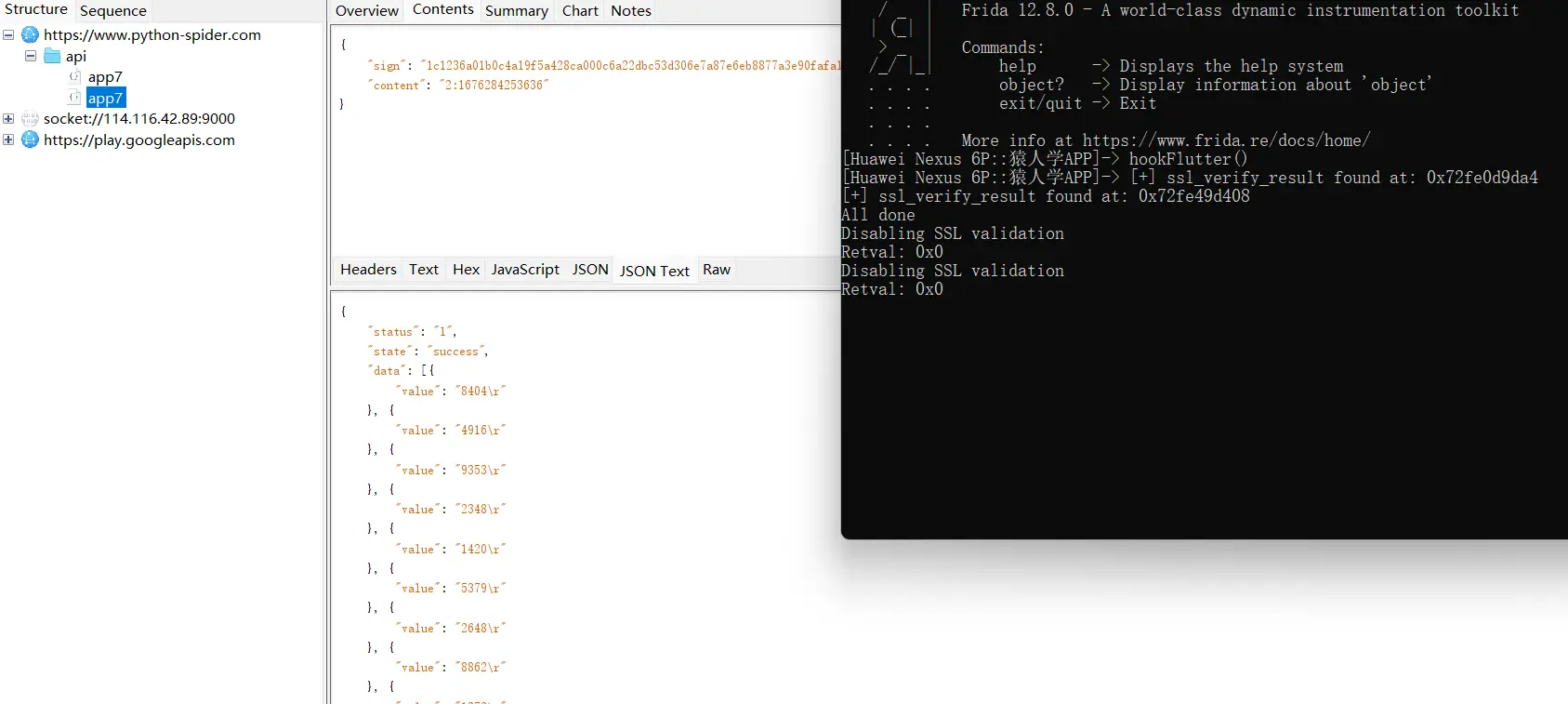

写脚本,在运行时将返回函数改为true即可绕过证书链检查实现抓包。

文章内容各位就自己看,我们直接上手

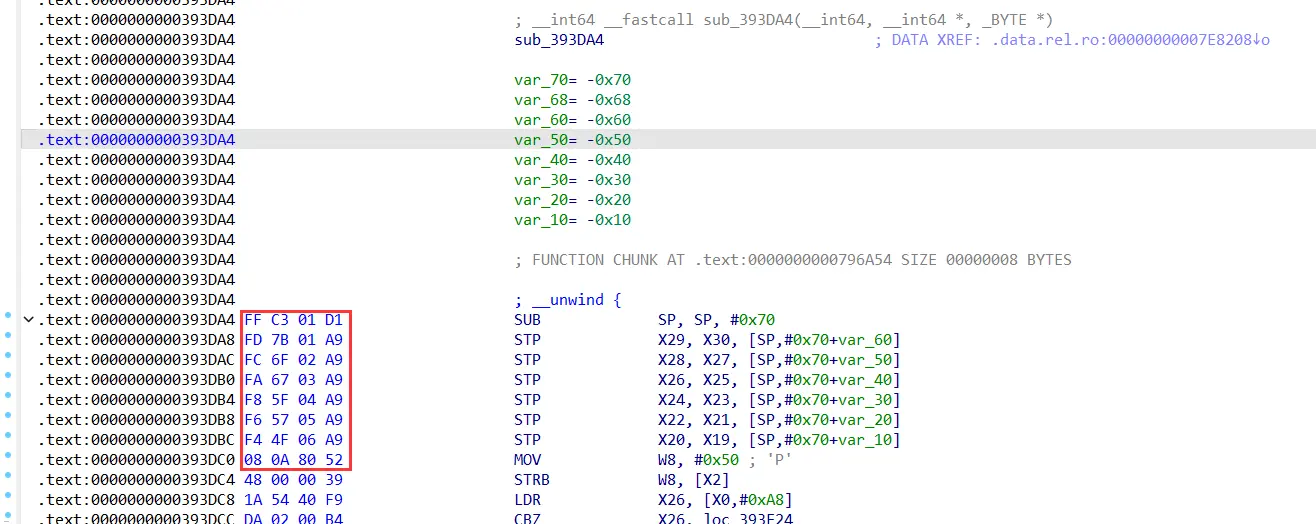

解压apk,用ida打开libflutter.so

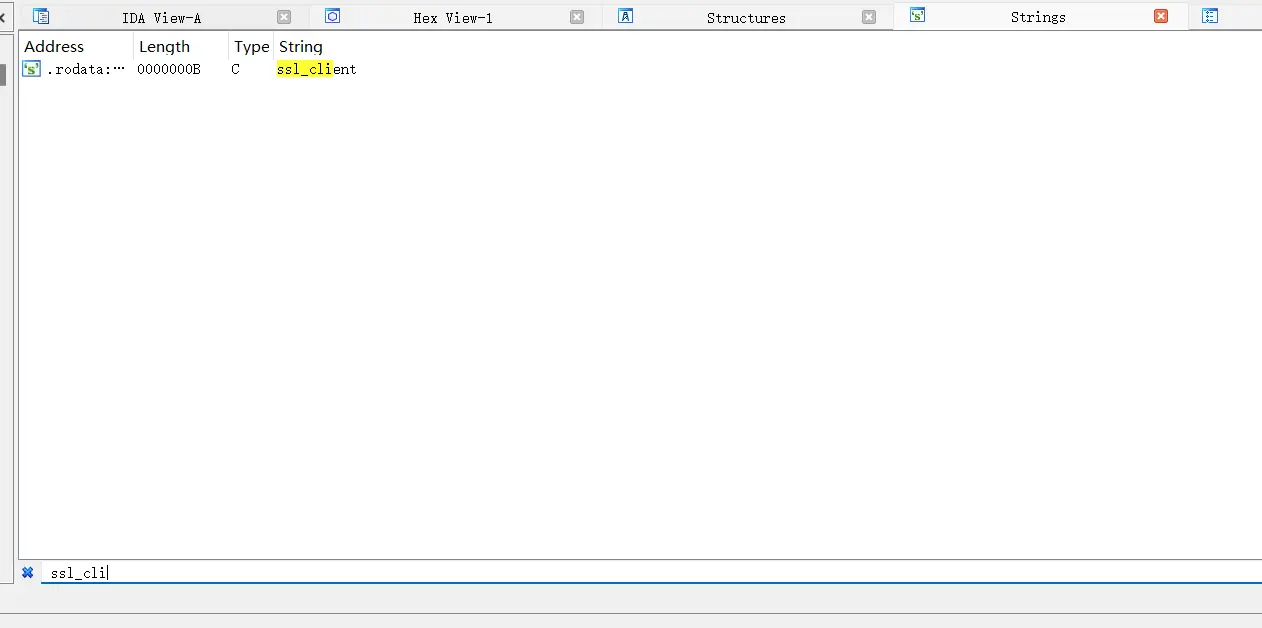

在ida中的strings搜索字符串ssl_client

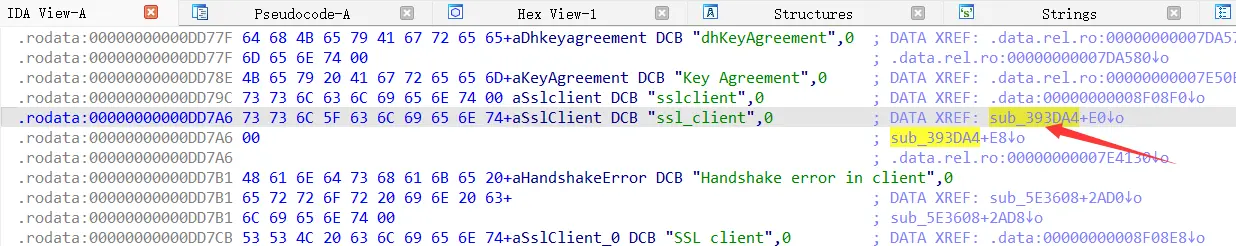

跟进去可以找到并定位函数为sub_393DA4,也可以按x看它的引用,也是函数sub_393DA4,跟进去

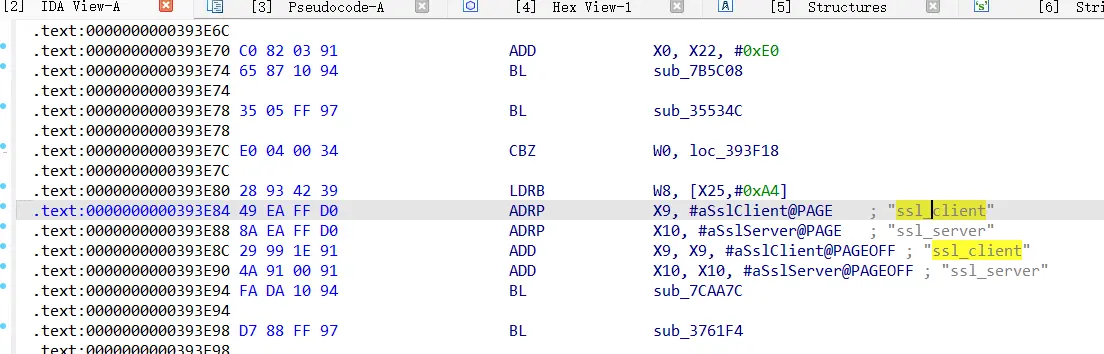

找到ssl_client的引用位置,往上找到函数sub_393DA4头部字节定位,

针对64位flutter.so的hook代码示例如下,地址不再需要+1。把上面的头部字节替换到pattern里

1 | function hook_ssl_verify_result(address) { |

开启脚本后,抓包就正常了

评论